大多数防火技巧都着重于防止外部数据包,而忽略了来自内部的安全风险。例如。我们已经讨论过,包括纪念碑的防火,经常会使用roll-over policy,允许外部的响应数据包进入,而拒绝外部的连接请求或服务请求。如果内部主机先向外部攻击者发送请求包,并诱导出带有某种攻击行为的响应数据包,攻击包就会顺利通过防火墙。某台服务器或建网设备在实施过程中的攻击行为。同时,从内部向外部发送的数据包有时会携带相关的内部敏感信息,因为消防通常不会对发送出去的数据包做太多的事情。限制。因此,这些总信息很容易被外部获取,成为对内部网络发起攻击的关键信息。

防火本身是在TCP/IP协议的基础上实现的。因此,很难完全消除这种残留协议的修改带来的安全威胁。例如,利用TCP协议漏洞向服务器发起SYN攻击,最终会导致被攻击服务器停止接受所有服务请求。也叫Denial-o(-Service) ,实现起来很简单。攻击者向服务器提供某种服务。终端u不断发送最大的TCP连接请求SYN报文。发送SY和连接请求后,不会继续与服务器完成下一次握手信号交换,使服务器陷入等待请求方发送第三次握手信号的状态。这个等待期间的连接状态也称为服务器的半连接状态。服务器将保留为连接分配的所有资源,直到时间转移超时。如果服务器在半连接状态下开启一大段TCP连接,最终会导致服务器资源耗尽,无法再接受新的TCP连接请求。即使是正常的请求。 SYN攻击通常是针对内网提供公共服务的服务器发起的。仅从攻击者发送的单个TCP请求连接发送的SYN数据包,防火机无法判断是来自正常连接请求还是SYN攻击。有的防火J具有状态检测功能。通过跟踪输入输出数据包的连接状态变化等信息。遵守相应的协议规则。形成的规则不仅超出了数据包的头部字段,还考虑了数据包的状态变化等参数,从而提高了内部网络系统的安全防御能力。但是这种状态监测功能的火灾探测功能面临的问题是,首先,所有有效数据流的状态探测端对消防系统的处理和计算能力要求很高。而状态检测端会直接影响火警检测对每个数据包的处理速度;其次,对于上述SYN攻击包,即使有状态枪检测功能,也很难准确判断一个SYN是否为攻击包。特别是对于一些SYN攻击包,攻击村会使用地址哄骗,使得每次发送的SYN包都使用不同的发送地址。

最后,消防的强大安全防御能力与其处理速度成反比。防火墙的pass-a规则越复杂,对数据包的检测越详细,内部网络的安全性就越高。速度会更高,整个网络的性能也会受到影响。

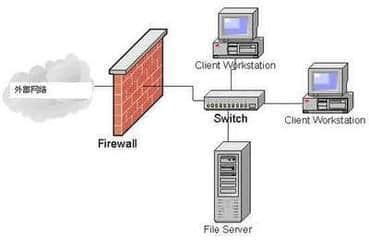

上述防火墙的局限性表明防火和不灵活为网络提供了绝对的安全保护。在实际的双网系统中,通常采用其他安全控制措施作为防火的必要补充。例如IDS(Intrusion“DetectionSystem”)可以作为继消防之后的第二个解决方案,在它影响到网络的运行和性能之前,从消防或者网络系统中的其他关键节点收集相应的信息。并通过分析这些模拟信息来判断是否存在攻击企图,当忍者行为被发现时,可以及时向网络报告,攻击还可以从内部触发恶意行为,对于系统,以减少两个网络遭受的各种安全处罚。

我们专注高端建站,小程序开发、软件系统定制开发、BUG修复、物联网开发、各类API接口对接开发等。十余年开发经验,每一个项目承诺做到满意为止,多一次对比,一定让您多一份收获!

更新时间:2024-09-28 15:31:22

更新时间:2024-09-28 15:31:22 网站建设

网站建设 363

363